提要

情况说明:

- 双网口,带ECC,IPMI机器

- 底层系统是TrueNAS-SCALE-23.10.1(核心用途是NAS,优先保障数据)

- 需要OpenWRT虚拟机软路由(由于CPU虚拟化的缘故没能实现WIFI)

- 防止数据带电跳变损坏

- 音视频图片管理查看

- 挂载下载

- 需要本地机器环境私有远程访问(手机,平板,电脑,NAS等,不暴露公网但能远程访问)

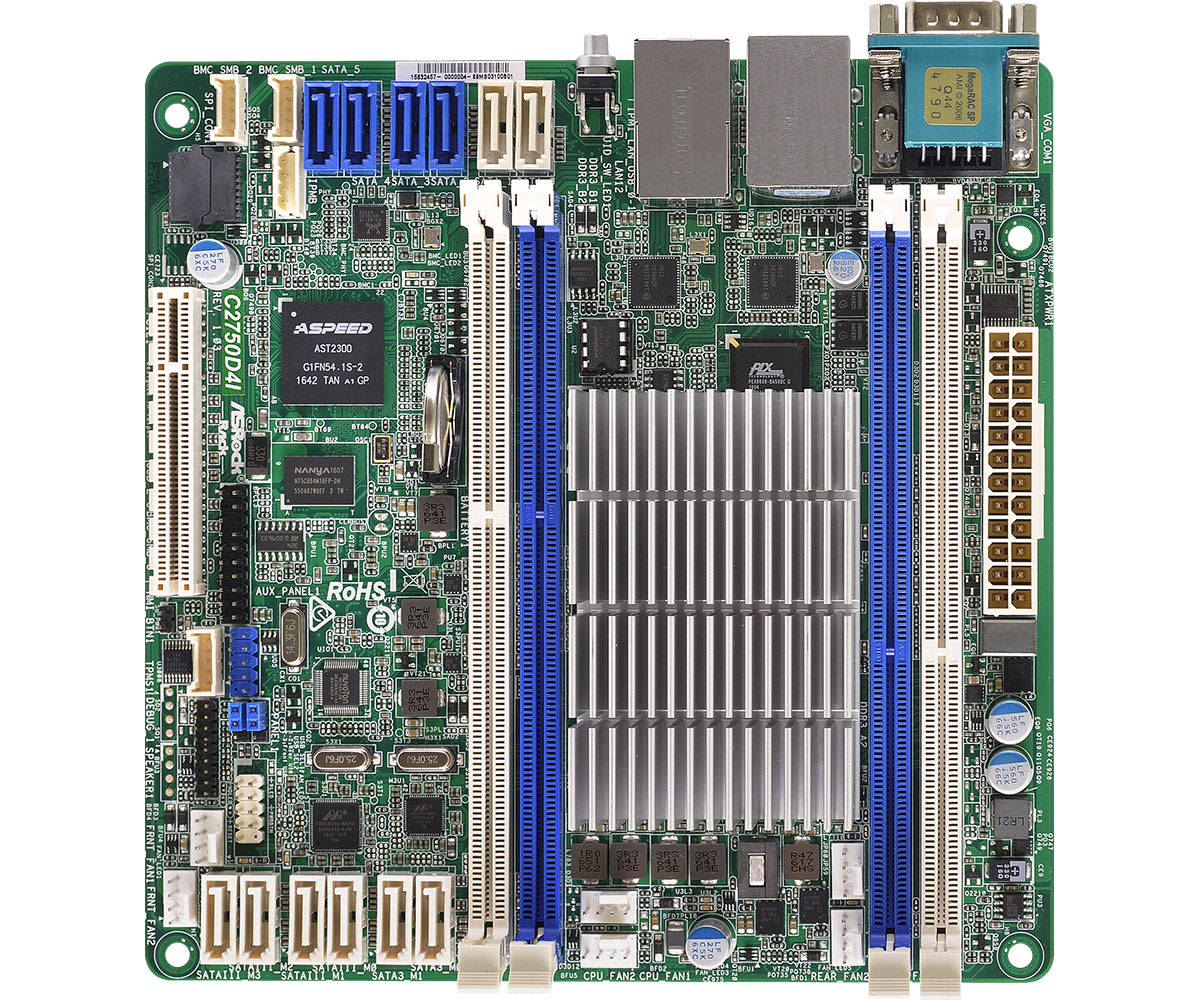

硬件选配,组装,测试

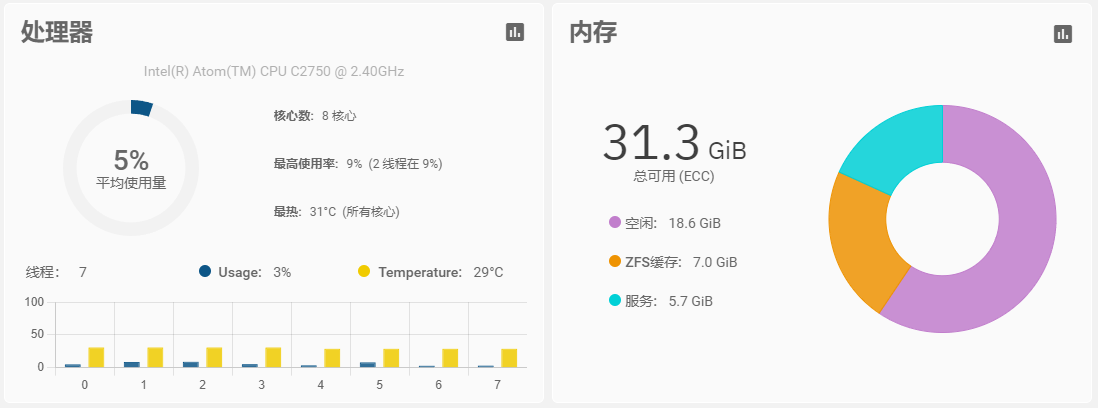

要求:双网口(至少千兆);支持虚拟化;有ECC(长期不断电防止内存跳变);硬盘RAID5(防止数据跳变,添加数据冗余);SATA口充足;无解码需求;有IPMI远程管理;主板尺寸,功耗,价格尽可能低

配置单(均为二手)

| 配置 | 型号 |

|---|---|

| CPU | Intel® Octa Core Avoton C2750 Processor |

| 主板 | Asrock C2750D4I |

| 内存 | Samsung M391B1G73EB0-YK0 - 1600MT/s UDIMM 8G X4 |

| 显卡 | ASPEED Graphic |

| 硬盘 | HC510 10T X3 |

| ZhiTai SATA 500G | |

| WD NGFF 500G |

调整主板跳线

通电,BIOS,BMC,IPMI重置,更新最新固件,调整模式为UEFI+AHCI,去除PXE启动,跳过BMC自检等待,关闭开机LOGO(便于查看自检码),关闭板载阵列卡启动检查,开启SATA热插拔,开启IPMI远程串口调试

TrueNas

基础配置

安装

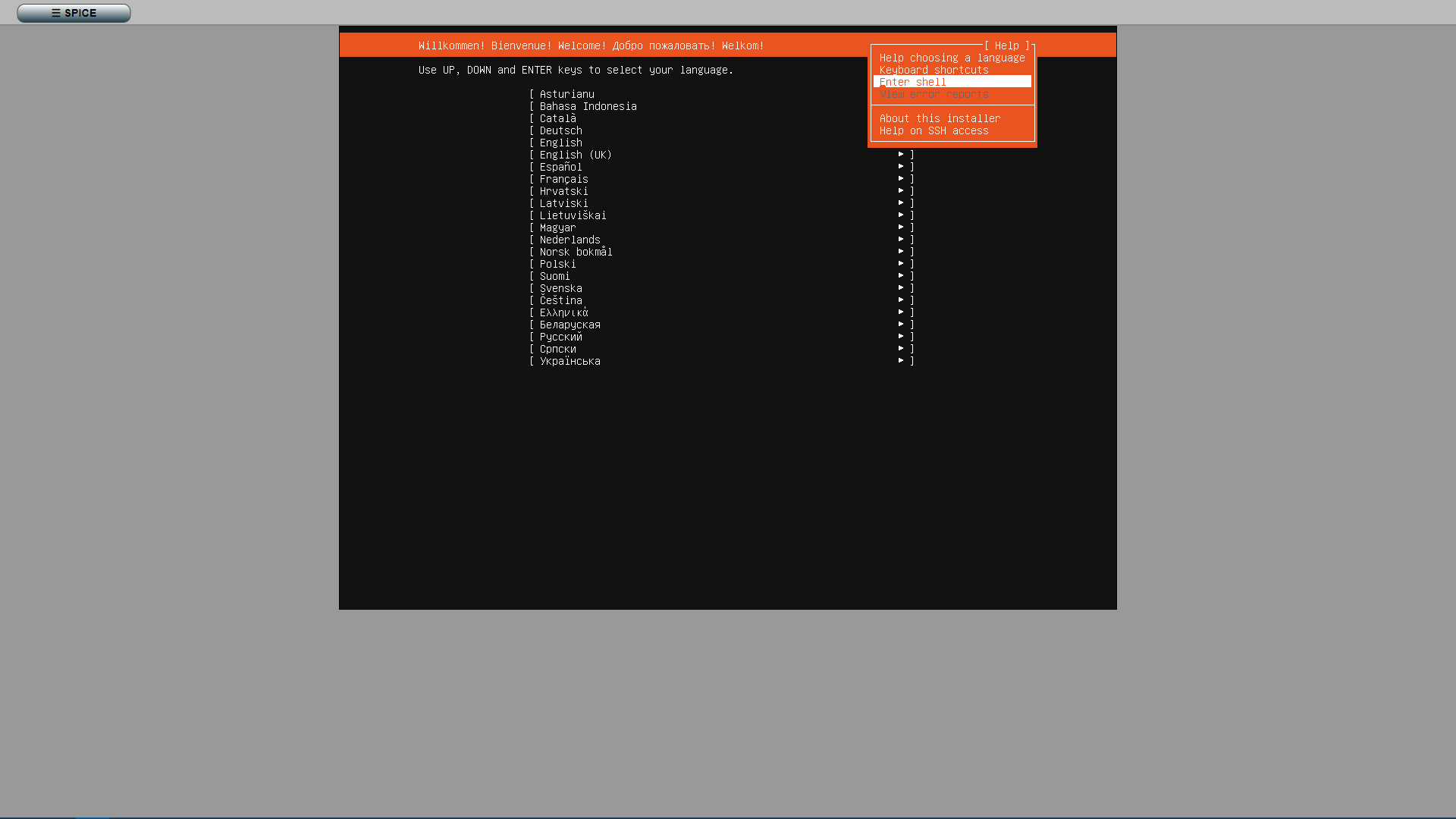

在官网下载Truenas Scale镜像

下载链接:https://download.sys.truenas.net/TrueNAS-SCALE-Cobia/23.10.1/TrueNAS-SCALE-23.10.1.iso

检验文件SHA256后,放入已经安装了Ventoy的启动U盘,在NAS BIOS调整启动顺序,使得Truenas在UEFI安装即可

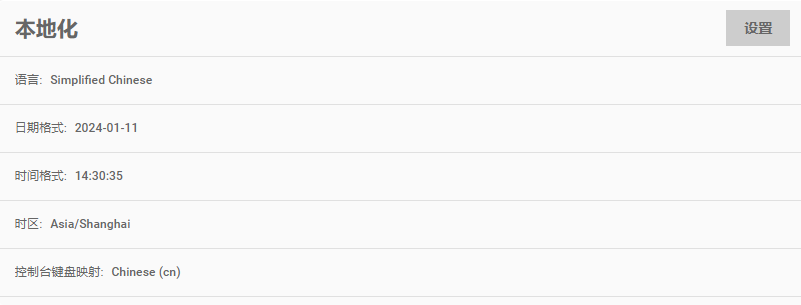

基础配置

使用Web UI配置管理员密码(如果无法访问Web UI,需要先在终端使用指令设置网络)

调整本地化设置

检查SATA口硬盘链接状态,开启SMART LONG检测任务

检查硬件状态(内存容量,ECC等)

网络配置

默认情况下,enp7s0是wan端,开启DHCP,enp8s0不使用,不设置即可。

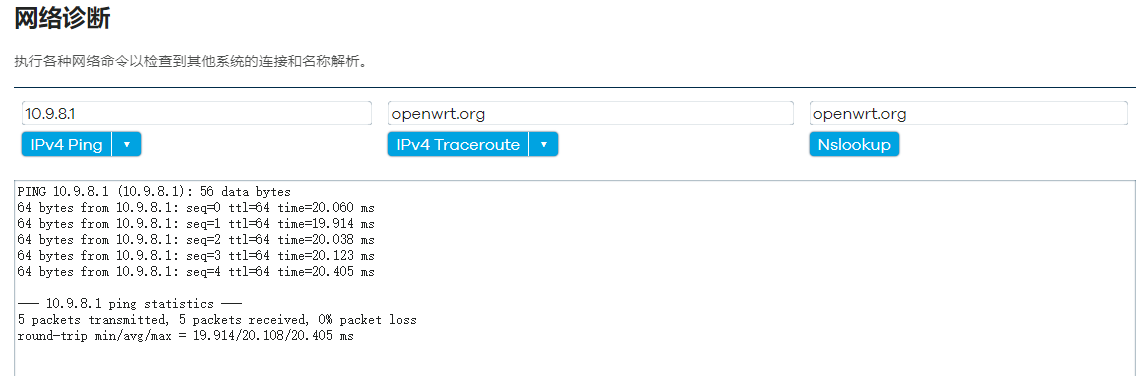

但是由于有软路由需求,需要让TrueNAS变为lan端客户机,单网口处理不了,需要桥接,所以分别给wan端和lan端配置桥接,在桥接上分别设置IP。其中由于测试,wan端是192.168.1.0/24网段,lan端为了防止冲突,选择B类中的127.16.0.0/24(子网掩码24够用),其中192.168.1.1和172.16.0.1分别是wan端网关和OpenWRT地址,故设置如图:

其中br0(OpenWRT-WAN)是enp7s0的桥接,br1(OpenWRT-LAN)是enp8s0的桥接,br1可以开启DHCP,但为了固定IP采用的静态地址。

网关为了方便调试,先设置为192.168.1.1,后续调整OpenWRT完成后可以更改为172.16.0.1

主机名自便,域名为了方便可以自己取一个一级域名如:“SSS”

如果后续docker应用的拉取,或者系统更新有问题,自己有代理服务器的也可以手动添加一下HTTP代理

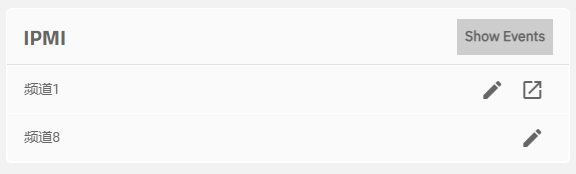

题外话:Truenas竟然能直接在Web端配置IPMI的网络设置

阵列配置

注意,系统盘无法作为可使用盘加入阵列,加入阵列前需要做Smart测试,视情况测试,如是快递运输等,需要选择运输测试

此次配置采用3个HC510组Raid5(RaidZ1),做数据储存和应用数据储存(确保文件数据不会自行跳变)

单500G SSD组条带,做应用程序和配置储存

Kubernetes配置

网络状况没有问题的情况下,开启应用,选择SSD作为存储池,初始化后即可

选择Discover Apps选择自己想要使用的App,此处先选用syncthing,photoprism,flame,webdav,具体配置如下

syncthing

基础配置(使用逻辑)

由于数据存放电脑上存在数据跳变(7*24通电的情况下,确实会遇到文件损坏,镜像文件校验失败或是音视频文件突然失效,显示格式损坏的问题。发生频率很少,但确实有),在有RAID5和ECC校验的NAS上几乎可以避免这种事情的发生,所以关键数据均需要以NAS作为标称

其中NAS只是关键文件的备份,不是用于给主机瘦身,不能将所有文件都放在NAS上而本地不留存,故需要在写文件时往NAS写,读文件时从本地读的功能,而且需要自动保持单方向同步(即NAS文件变动,本地自动更改,本地文件变动,远端不变动)。

在此之上,需要能支持手机访问(只拉取),电脑访问,而且需要授权,故采用Syncthing作为服务端。

在Truenas中配置容器Synthing,由于存储位置并不是在SSD上,需要手动添加一个存储位置指针,在Extra Host Path Volumes中添加自己的HDD阵列存储路径到你指定的Mount Path in Pod

比如将/mnt/HC510/MAIN目录挂载到容器内的/mnt/MAIN,这样syncthing就可以在/mnt/MAIN访问到HDD了

除此之外,整个系统是类似单用户多应用,故应用操作采用app用户身份,方便管理权限

服务器端

设置设备名,编辑文件夹默认值,将文件夹路径设置为/mnt/MAIN,版本控制关闭(已采用TrueNas快照,不需要版本管理),文件夹接受类型改为只发送,开启忽略文件权限(已有自定义ACL)

客户端

设置设备名,编辑文件夹默认值,版本控制关闭,文件夹类型改为仅接收,开启忽略文件权限

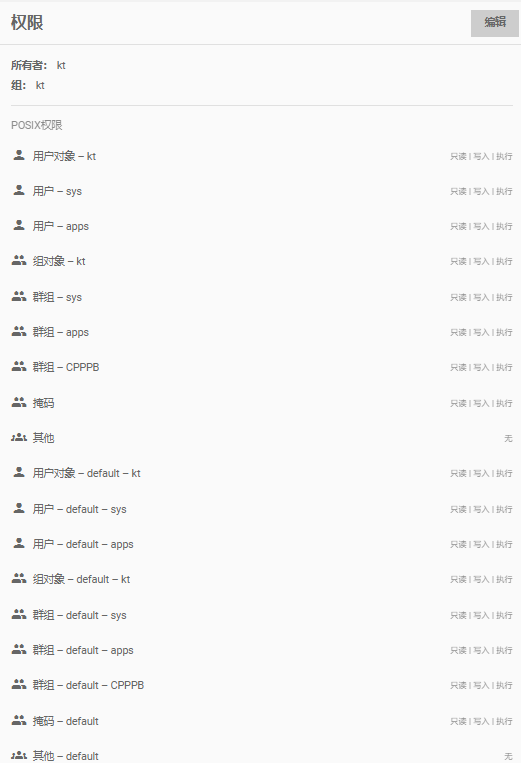

数据集权限配置(Linux POSIX ACL)

由于需要保证数据集能被单用户使用,不被其他用户使用,单同时需要app和系统用户(syncthing同步)使用,故修改对应数据集(/mnt/HC510/MAIN)的ACL权限如图

其中 kt属于kt,users,apps,CPPPB组,app属于apps,kt,CPPPB组

注意,数据集访问权限和SMB访问的控制权限不等同,smb权限的ACL对kt单用户给全权限即可,kt可以通过smb访问到app用户创建的文件和文件夹

photoprism 配置

基础配置(存储管理)

photoprism作为图片管理和自动分类,但并不能在应用中手动指定存放路径,所以不是通过Extra Host Path Volumes修改,而是将对应图片的父文件夹设置为Custom Host Path for Photo Prism Original Storage Volume

开启Enable Custom Host Path for Photo Prism Original Storage Volume后填入对应图片文件夹路径,比如/mnt/HC510/MAIN/IMAGE,注意权限问题,需要可读权限,并且不会影响Syncthing工作

flame 配置

安装后安装配置文件配置即可,如果想要整合,需要把TrueNAS的443和80改为其他端口,将80分配给flame

OpenWRT

虚拟化配置

首先确保CPU支持虚拟化,如果支持可以通过Truenas开启虚拟机

构建openwrt的方法,首先需要下载对应固件

OpenWRT download

firmware-selector

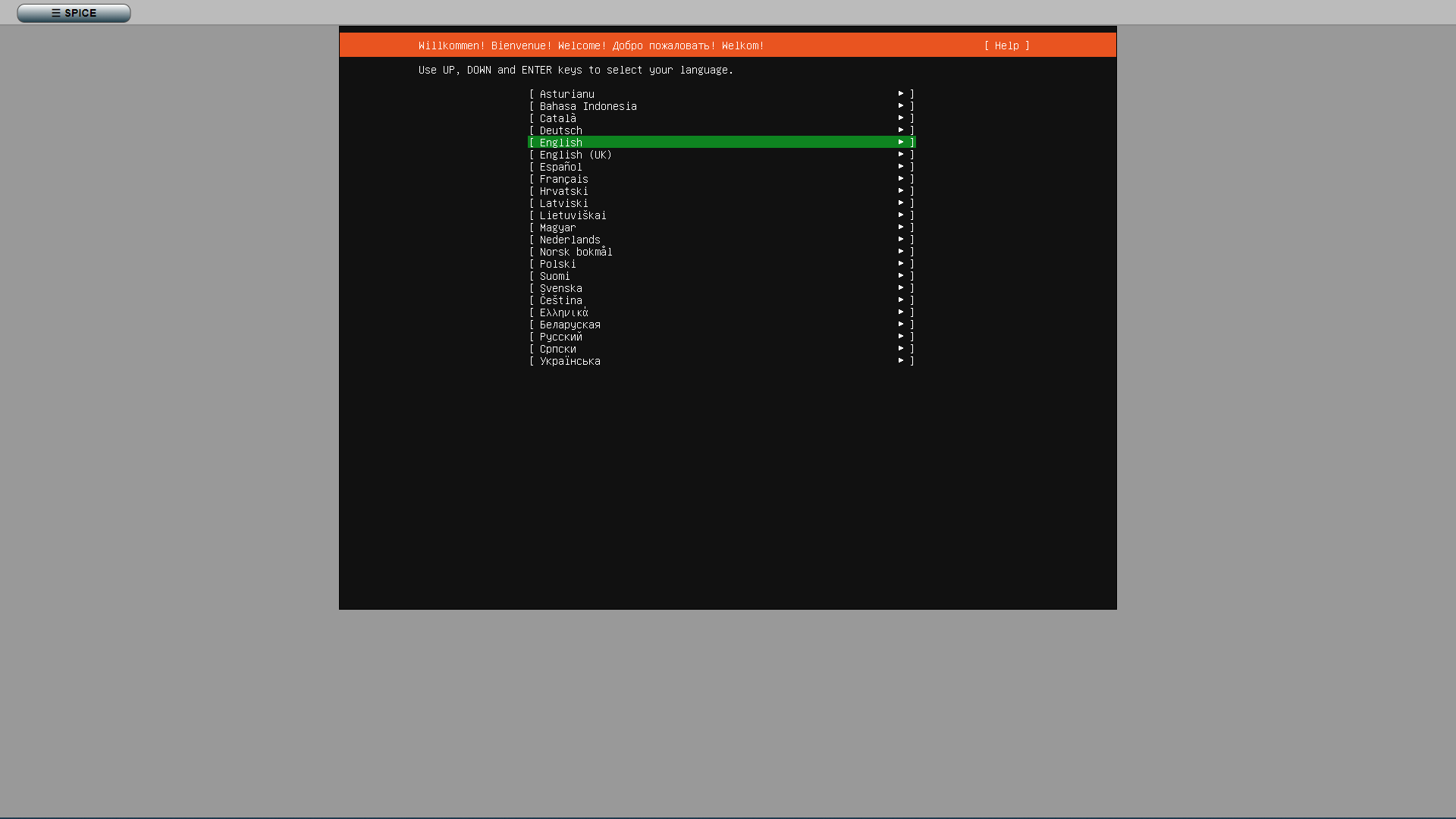

在固件选择页面(firmware-selector)选择Generic x86/64型号,下载COMBINED-EFI(EXT4)映像openwrt-23.05.2-x86-64-generic-ext4-combined-efi.img.gz

解压获得对应img文件openwrt-23.05.2-x86-64-generic-ext4-combined-efi.img,通过任何方便的方法弄到NAS上去(SMB,U盘,SCP或者直接在NAS上用wget下载),再准备一个linux的启动镜像(常规的均可,只是用来调整openwrt的根目录存储逻辑大小),此处采用ubuntu-21.04-live-server-amd64.iso

首先先添加Zvol给OpenWRT,在sSSD数据集添加OpenWRT zvol,此处分配了10G

将对应镜像写入zvol盘,在命令行执行

1 | dd if=~/openwrt-23.05.2-x86-64-generic-ext4-combined-efi.img of=/dev/zvol/sSSD/OpenWRT |

在Truenas中添加虚拟机,linux客机操作系统,名称OpenWRT,本地时钟,启动为UEFI,启用显示,虚拟处理器1,核心数2,线程4,CPU为宿主透传(Host Passthrough)模式,内存大小2GiB,zvol选择已有的OpenWRT

配置外接设备

双网卡NIC,添加一个CDROM指向ubuntu镜像,优先CDROM启动

空间拓展

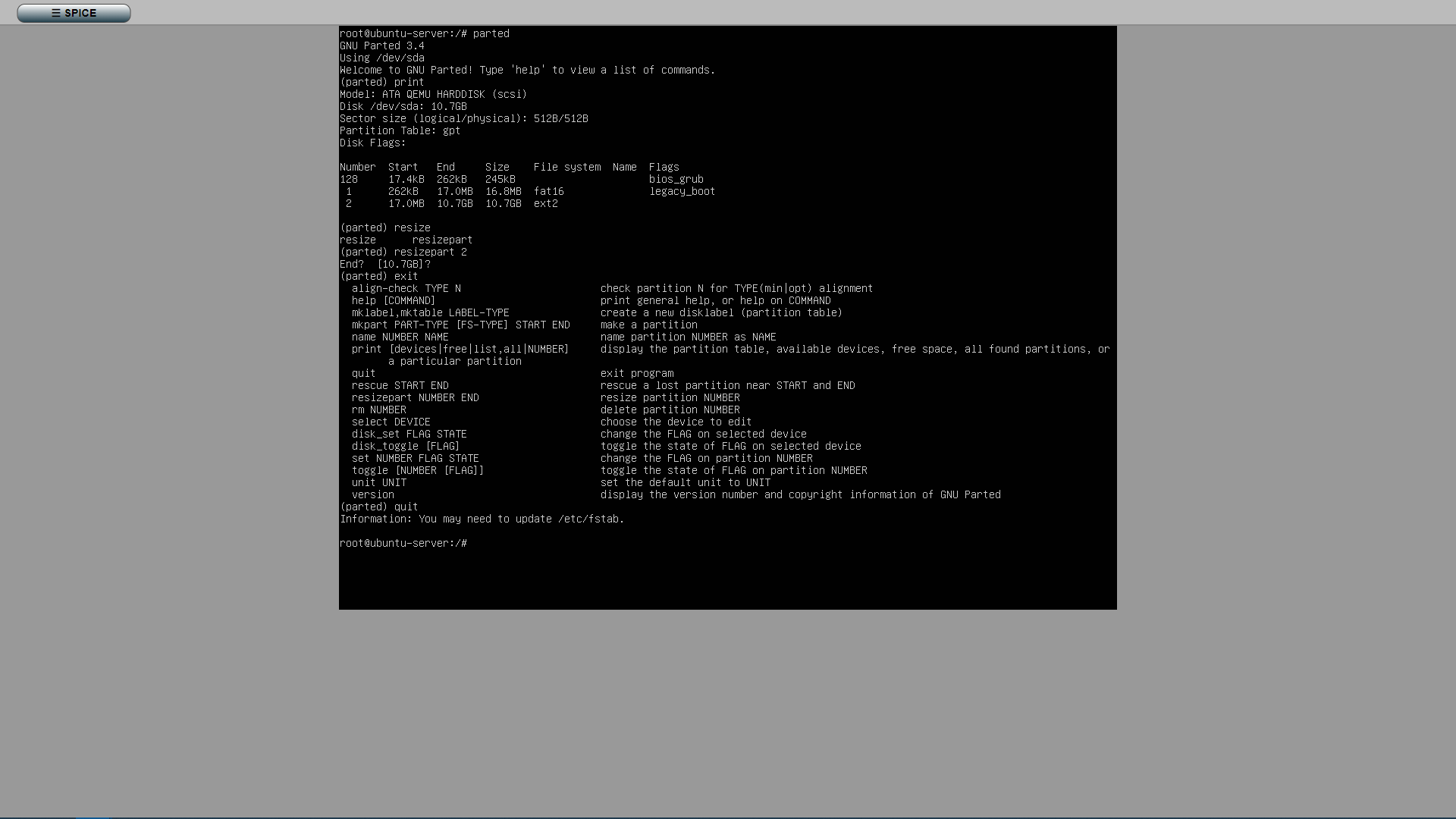

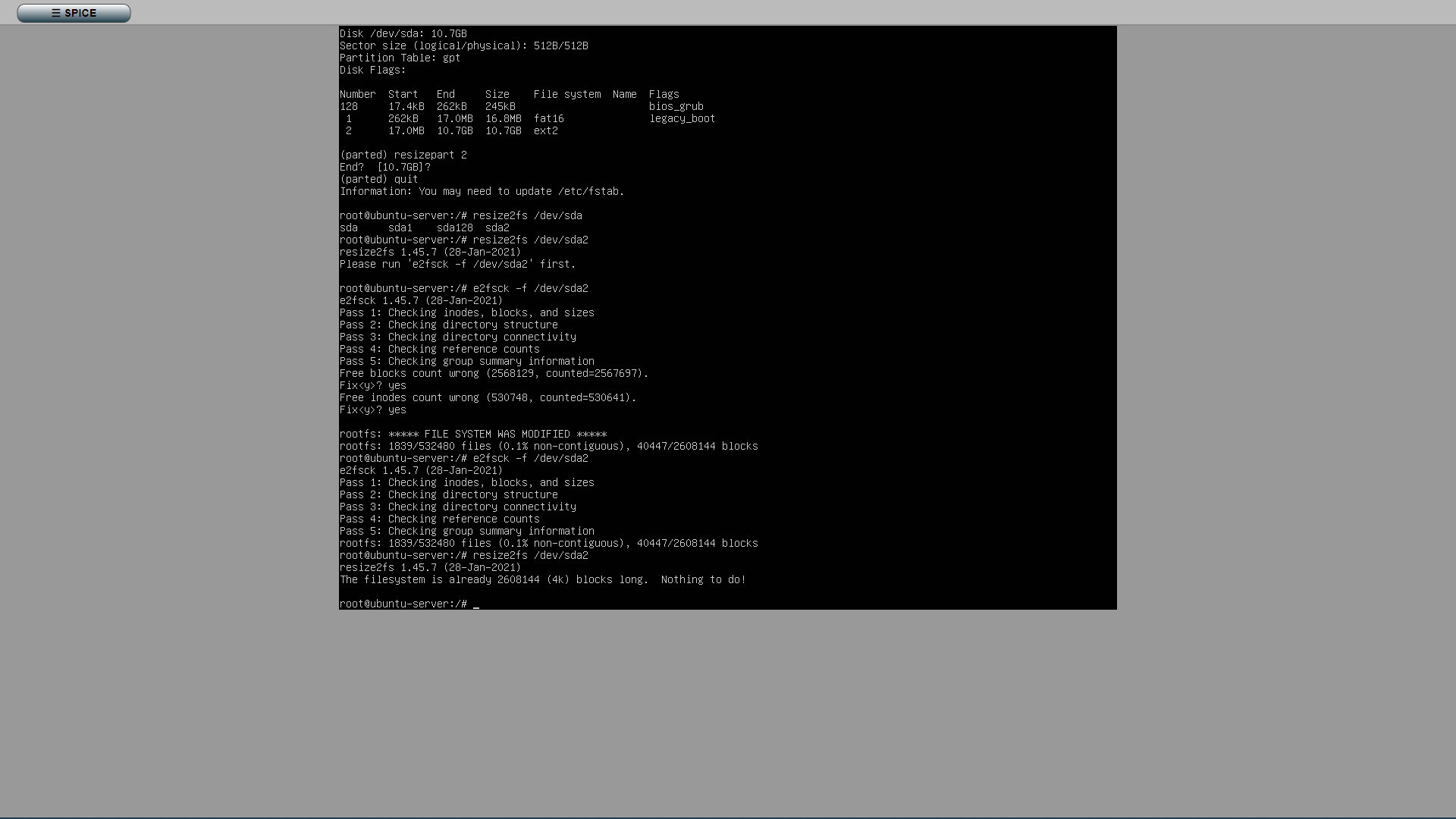

默认Openwrt根目录的物理大小和逻辑大小也就100MB左右,需要调整,在OpenWRT中可以调整物理大小,但是逻辑问题不好修复,直接从外部修改就好修改的很多,所以找任意一个linux安装镜像进入维修模式(命令行)

1 | parted #分区 |

调整后关机即可(poweroff指令),删除CDROM设备,启动设备

OpenWRT 配置

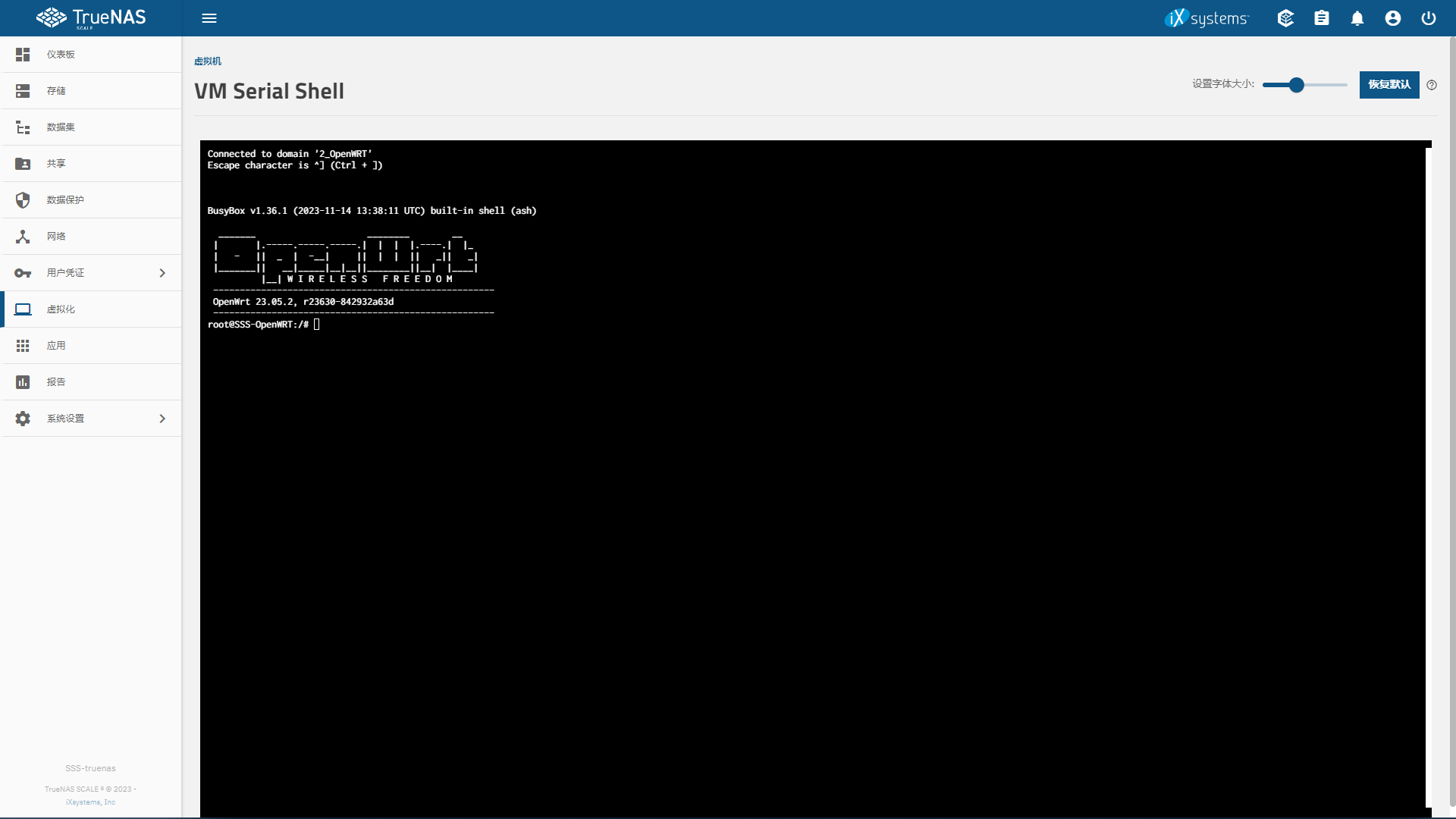

启动OpenWRT后按回车即可进入命令行界面

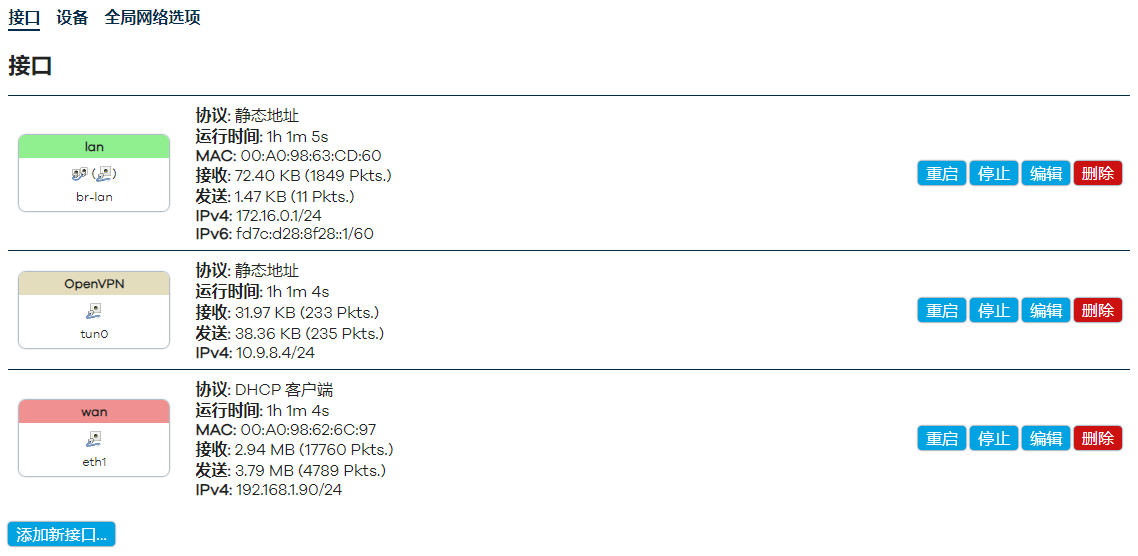

初始状态为192.168.1.1的路由,自行调整wan口(192.168.1.90)和lan口(172.16.0.1)就可以从172段访问到OpenWRT的luci web ui了,如果系统从192段也访问得到UI,自行调整防火墙,或者添加防火墙端口映射等

opkg调整镜像源,此处使用清华源,具体替换方法可以参考镜像源说明

命令参考

1 | cp /etc/opkg/distfeeds.conf /etc/opkg/distfeeds.conf.bak |

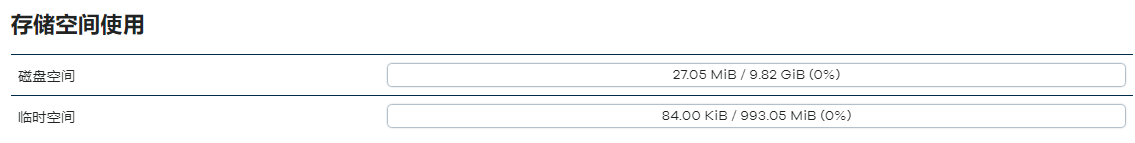

进入WEB UI进行个人所需设置即可,注意检查存储空间使用,查看是否调整成功

OpenVPN配置

为了能远程访问到路由中的NAS机器和其他PC(远程桌面)等,需要构建私有内网VPN网络

OpenVPN服务器配置

安装

具体各种需求的配置流程可以在网上查询到,本次以一个阿里云的debian 11服务器作为示例,个人所用命令与对应解释如下

1 |

|

然后填写服务器配置文件/etc/openvpn/server.conf

1 | port 1194 |

在’/etc/openvpn/ccd/你分发给openwrt的证书名’文件中写入路由信息

1 | iroute 172.16.0.0 255.255.255.0 |

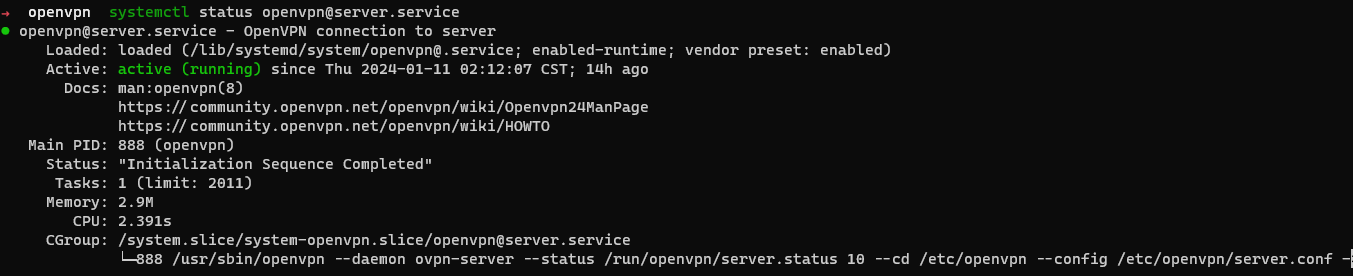

配置好了以后重启服务即可

1 | systemctl restart openvpn # 将所有openvpn的服务都重启 |

OpenVPN客户端配置

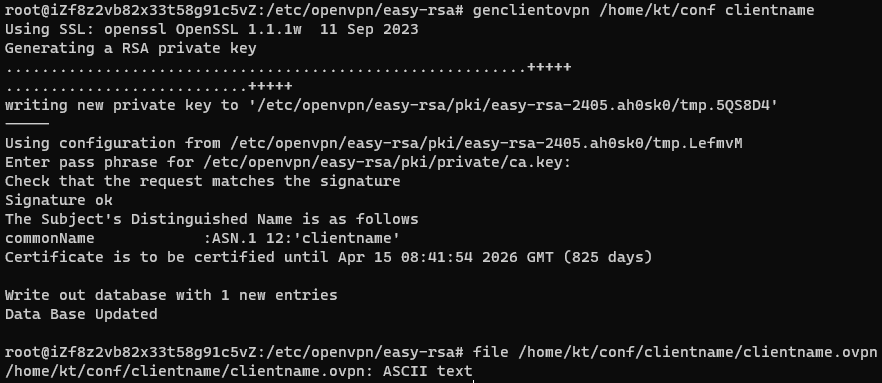

为了方便生成而避免每次手动合成,个人写的脚本和模板如下

模板:example.ovpn,请将其中的123.456.789.012改为自己的公网服务器IP地址,1194是默认端口,放在~/目录即可,即/root/example.ovpn

1 | client |

1 | # 给客户端创建文件,需要example.ovpn文件 |

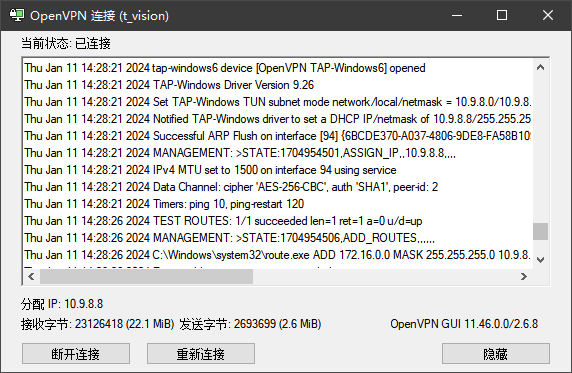

下载客户端OpenVPN客户端后导入,理论来说即可正常使用

OpenVPN & OpenWRT 配置

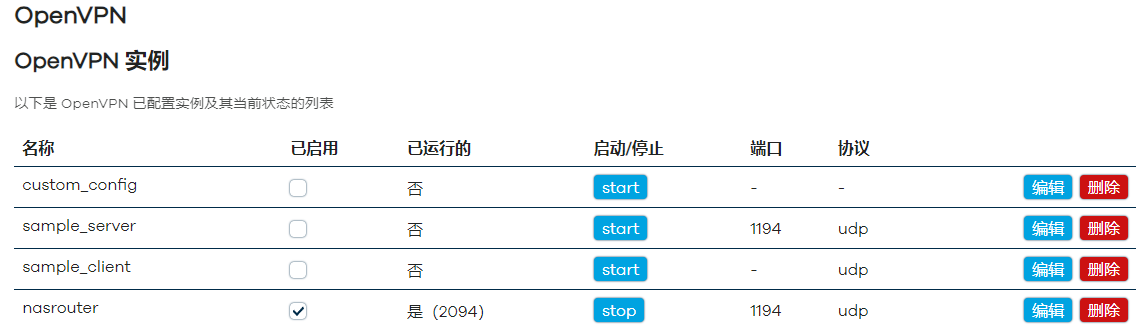

在openwrt上安装openvpn-ssl和对应的luci界面,刷新即可查看到VPN选项卡

直接手动选择ovpn配置文件上传,勾上启用后启动,等待10s左右应该就可以看到实例运行

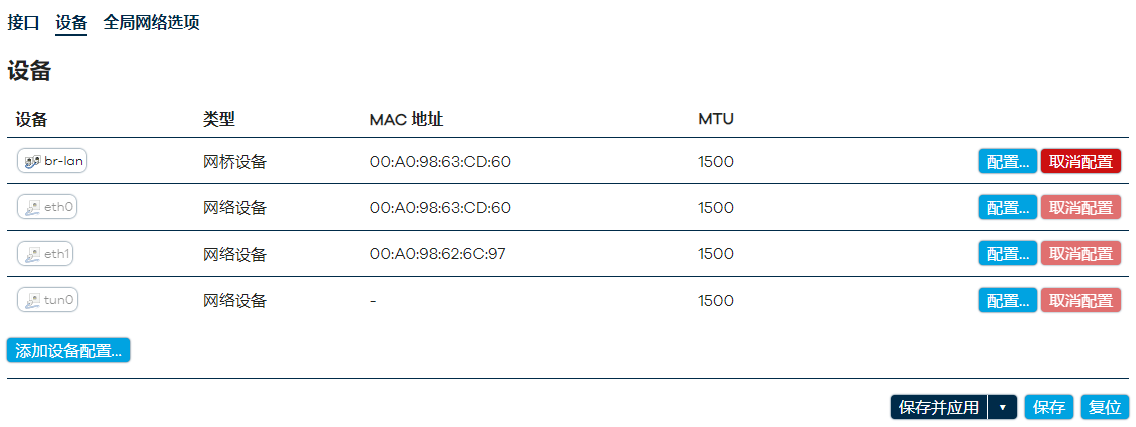

相应的会在网络-接口中看到tun设备

生成一个属于openwrt的配置文件

将此设备添加到接口,方便后续防火墙和路由转发设置,设置静态地址即可,服务端开启了设备ip保存

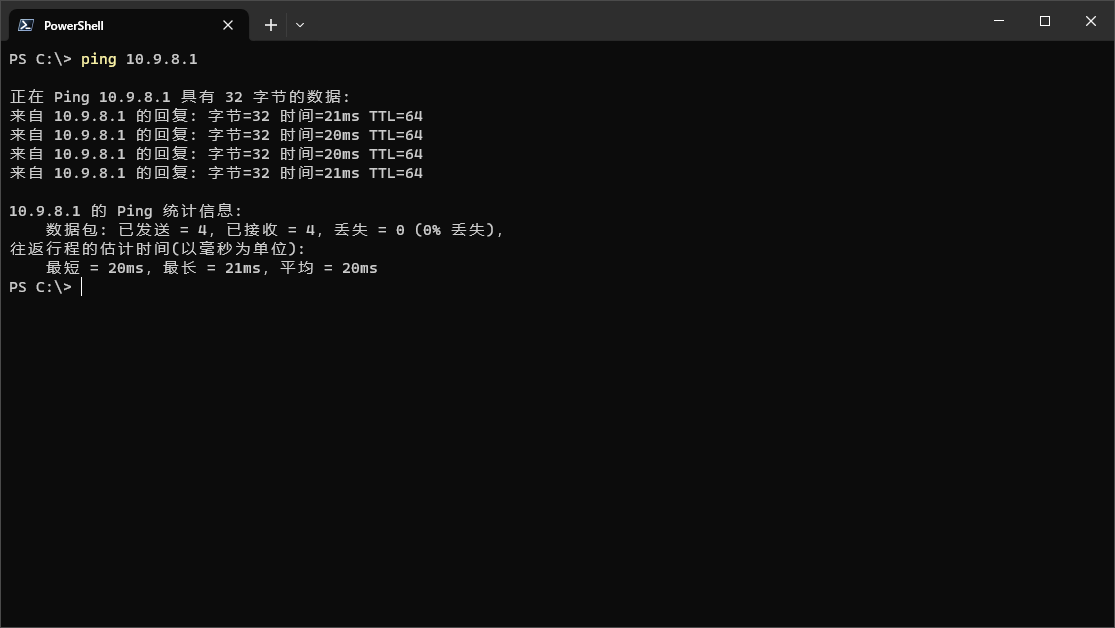

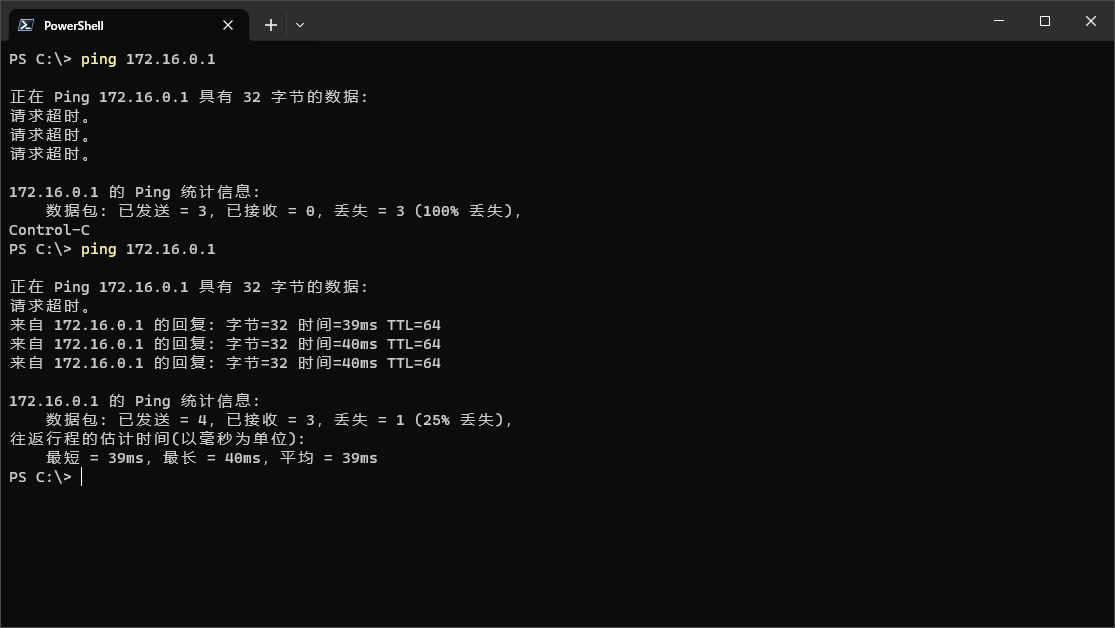

相应,也可以在命令行或web端测试OpenVPN端ping

远端设备开启OpenVPN前后访问内网OpenWRT的状态如下

小结

虽然思路挺简单,但是实际配置过程并不是怎么愉快,许许多多方面都有问题,最大的方面是计算机网络,ChatGPT的建议也大多都有误,不是配置版本对不上,就是拿通解当特解,最后被逼无奈在各个地方tcpdump-ping-保存-下载-分析-调整配置,一遍又一遍重复这个操作,不断调整,碰壁不少才弄成的,有时候自己知道的太少,觉得计算机网络不像科学,更像是个玄学。XD

如有其他需求如ADblock,plex等可以自行添加调整

参考网站链接

无前后顺序

- 02-静态路由Debug-新华三集团-H3C

- 10.4. 使用 nftables 配置 NAT Red Hat Enterprise Linux 8 | Red Hat Customer Portal

- #1051 (Openvpn interactive service issue) – OpenVPN Community

- “15.10 - Starting openvpn error: “”Please enter password with the systemd-tty-ask-password-agent”” - Ask Ubuntu”

- 22.12.3 - OpenVPN 客户端已删除 - 替代品?: r/truenas

- “238 - as root, when/why is systemd-tty-ask-password-agent spawned? · Issue #9507 · systemd/systemd”

- 58.8. 使用 nftables 配置端口转发 Red Hat Enterprise Linux 8 | Red Hat Customer Portal

- all key in .ovpn - OpenVPN Support Forum

- Applications are not running | TrueNAS Community

- Apps not working after update | TrueNAS Community

- ASRock Rack > C2750D4I

- authentication - Client certificate common name? Subject alternative name? - Information Security Stack Exchange

- Business VPN For Secure Networking | OpenVPN

- CentOS7安装配置OpenVNP连接远端服务器_please enter password with the systemd-tty-ask-pas-CSDN博客

- CentOS7部署OpenVPN实现内网互通 | luanlengli’s Blog

- CentOS查看OpenVPN命令详解 - 小四LINUX

- Check if OpenVPN is running - Ask Ubuntu

- Community Downloads - Open Source VPN | OpenVPN

- community.openvpn.net

- Configuring a 3rd Party VPN service on TrueNAS |

- Debian 11 在 5 分钟内设置 OpenVPN 服务器-之路教程

- Debian Project – Email Forwarding

- Debian – 在 sid 中的 x11-common 套件詳細資訊

- Debian 系统如何配置 iptables-腾讯云开发者社区-腾讯云

- Debian系统安装OpenVPN-易微帮

- “Difference “”route”” & “”push route”” commands - OpenVPN Support Forum”

- Download TrueNAS SCALE - Data Storage Software

- Hardening OpenVPN Security | OpenVPN

- How can I switch LUCI theme from CLI (ssh)? - Installing and Using OpenWrt - OpenWrt Forum

- How To Create A Single OpenVPN Client Configuration For The GL.iNet Router - pauby.com

- How To Guide: Set Up & Configure OpenVPN Client/server VPN | OpenVPN

- How to Install OpenVPN on Docker {7 Steps} | phoenixNAP KB

- immortalwrt-collections/luci-app-serverchan: serverchan running on openwrt

- iptables - Debian Wiki

- iptables - Debian 快速入门攻略

- iptables - How to do port forwarding/redirecting on Debian? - Server Fault

- “lan物理设置中的桥接接口到底怎么用-软路由,x86系统,openwrt(x86),Router OS 等-恩山无线论坛”

- Linux Connection Guide For OpenVPN Access Server | OpenVPN

- linux debian 运维 服务器 openVN安装搭建步骤,实现内网穿透 - 夸智网

- linux - How do I automatically provide arguments in interactive terminal? - Stack Overflow

- Linux IP 转发 - 如何使用 net.ipv4.ip_forward 禁用/启用

- “linux - OpenVPN doesn’t seem to run: active (exited), code=exited, status=0/SUCCESS - Unix & Linux Stack Exchange”

- linux - Pass private key password to openvpn command directly in Ubuntu 10.10 - Stack Overflow

- nftables - Debian Wiki

- OpenVPN 3 Linux And –auth-user-pass | OpenVPN

- OpenVPN3Linux – OpenVPN Community

- openvpn advanced setup - masquerade or snat/dnat or even proxy - Server Fault

- OpenVPN and iroute « \1

- 【openVPN】Centos7 部署openVPN多客户端 已连通_centos7 openv-CSDN博客

- OpenVPN Client For Linux | OpenVPN

- “OpenVPN client keeps asking for certificate/token password despite “”askpass “” option in config file - OpenVPN Support Forum”

- OpenVPN Community

- “OpenVPN configuration works through command line with administrative access, but not through GUI - OpenVPN Support Forum”

- OpenVPN Connect - Client Software For Windows | OpenVPN

- OpenVPN Connect - VPN For Your Operating System | OpenVPN

- OpenVPN - Debian Wiki

- OpenVPN-HOWTO/2. 配置文件说明.md at master · izombielandgit/OpenVPN-HOWTO

- OpenVPNInteractiveService – OpenVPN Community

- OpenVPN on OpenWRT:通过VPN隧道路由特定的子网-腾讯云开发者社区-腾讯云

- openvpn - OpenVPNServiceInteractive is not started. Tasks requiring administrative access may not work - Super User

- openvpn/sample/sample-config-files/client.conf at master · OpenVPN/openvpn

- openvpn/sample/sample-config-files/README at master · OpenVPN/openvpn

- OpenVPN Server 端及 Client 端配置文件详细说明 - Late Winter

- OpenVPN server端配置文件详细说明-腾讯云开发者社区-腾讯云

- OpenVPN SSO

- OpenVPN Status

- OpenVPN stuck at systemd-tty-ask-password-agent

- openvpn - systemd-ask-password prompt not displayed for vpn - Unix & Linux Stack Exchange

- OpenVPN tun不转发流量-腾讯云开发者社区-腾讯云

- Open Vpn使用账号密码认证方式登陆 - 局域网外 - 博客园

- OPENVPN如何查看客戶端已連接的IP | 開源互助社區

- Openvpn 客户端路由配置 - joshua317的博客

- Openvpn 客户端路由配置_route-nopull-CSDN博客

- OpenVPN客户端配置 - 戊辰人博客

- OpenVPN服务器配置范例

- Openvpn构建线上局域网 - 简书

- openvpn添加本地路由表 - 阅心笔记

- OpenVpn添加路由表教程 | lemontea

- OpenVPN 自定义路由配置 | 6x’s notepad

- openvpn路由模式实现LAN-TO-LAN_51CTO博客_openwrt设置lan上网

- OpenVPN 路由设置 – 凤曦的小窝

- OpenVPN 路由详解 | Hacking Limbo

- OpenVPN 配置文件说明 - JoyLau’s Blog

- OpenWrt Firmware Selector

- OpenWrt+OpenVPN穿透及公司虚拟私有网关搭建 - 未来全栈 | Ryane Liu(刘雨飏)

- OpenWRT OpenVPN配置远程访问所有家里局域网服务 | HAK5安全

- OpenWRT OpenVPN配置远程访问所有家里局域网服务 - Jacks Blog

- openwrt.pdf

- [OpenWrt Wiki] Accessing LuCI web interface securely

- [OpenWrt Wiki] Basic configuration

- [OpenWrt Wiki] Dashboard

- [OpenWrt Wiki] Downloads

- [OpenWrt Wiki] Factory install: First-time installation on a device

- [OpenWrt Wiki] How to get rid of LuCI HTTPS certificate warnings

- [OpenWrt Wiki] Log into your router running OpenWrt

- [OpenWrt Wiki] luci-app-statistics

- [OpenWrt Wiki] LuCI essentials

- [OpenWrt Wiki] LuCI on lighttpd

- [OpenWrt Wiki] LuCI themes

- [OpenWrt Wiki] LuCI 主题

- [OpenWrt Wiki] LuCI 网页界面

- [OpenWrt Wiki] Make luci-app-statistics graphs public

- [OpenWrt Wiki] OpenVPN client using LuCI

- [OpenWrt Wiki] OpenVPN 客户端

- [OpenWrt Wiki] OpenWrt Starter FAQ

- [OpenWrt Wiki] Quick start guide for OpenWrt installation

- [OpenWrt Wiki] SSH access for newcomers

- [OpenWrt Wiki] Static IP

- [OpenWrt Wiki] UCI系统

- [OpenWrt Wiki] Use SSH to connect to the internet and install LuCI web interface

- [OpenWrt Wiki] Web interface overview

- [OpenWrt Wiki] Welcome to the OpenWrt Project

- [OpenWrt Wiki] 下载

- [OpenWrt Wiki] 仪表盘

- [OpenWrt Wiki] 使用 LuCI网页界面配置 OpenVPN 客户端

- Openwrt下ipk包的安装、卸载与更新_openwrt 安装本地ipk-CSDN博客

- openwrt 卸载软件包-掘金

- OpenWRT好用的插件 - 知乎

- openWrt 如何重置防火墙? - V2EX

- openwrt常用软件包-掘金

- Openwrt 开启openvpn服务访问内网_openwrt openvin-CSDN博客

- “openwrt添加luci选项,开启luCI&增加主题_openwrt主题安装了,无主题选项-CSDN博客”

- [OpenWrt 维基]Internet 连接和故障排除

- [OpenWrt 维基]OpenVPN的

- [OpenWrt 维基]OpenWrt 作为路由器设备

- [OpenWrt 维基]OpenWrt 安全加固

- [OpenWrt 维基]VPN(虚拟专用网络)

- [OpenWrt 维基]在OpenWrt上启用Wi-Fi接入点

- [OpenWrt 维基]用户指南

- [OpenWrt 维基]附加服务

- OpenWRT编程:统计在线客户端数量_openwrt 客户列表-CSDN博客

- OpenWRT 路由系统上抓包 | IT瘾

- OpenWRT静态路由为什么会失效? - 知乎

- Product Comparison | OpenVPN

- Re: Debian作PPTP VPN服务器不能路由转发的问题

- Reference Manual For OpenVPN 2.5 | OpenVPN

- Resources For OpenVPN OpenSource Community | OpenVPN

- routing - OpenVPN: Push a route to client with a different gateway - Unix & Linux Stack Exchange

- Saving Username/Password - OpenVPN Support Forum

- SCALE 23.10 Release Notes |

- [SOLVED] howto know status of openvpn client ? - OpenVPN Support Forum

- [Solved] Please enter password with the systemd-tty-ask-password-agent tool! - OpenVPN Support Forum

- SSL VPN搭建与使用(OpenVpn)-腾讯云开发者社区-腾讯云

- systemd-tty-ask-password-agent 中文手册 - systemd 中文手册 - 开发文档 - 文江博客

- truenas.com/docs/

- TrueNAS SCALE下基于KVM虚拟机的openwrt软路由安装教程-今日头条

- TrueNAS SCALE 虚拟机 OpenWrt 端口转发问题_treenas 阿里云 转发-CSDN博客

- TrueNAS - Welcome to the Open Source Storage Era

- TrueNAS安装Openwrt软路由虚拟机并设置ipv6

- TrueNAS 篇四:虚拟化 && openwrt > AlliNBoom_NAS存储_什么值得买

- TrueNAS虚拟机安装Openwrt 超详细教程 - 知乎

- ubuntu - Password entry required for prompts keep appearing in terminal after installing openvpn - Super User

- vpn 不显示 systemd-ask-password 提示 | 那些遇到过的问题

- Which Version Of OpenVPN To Use | OpenVPN

- 一看就懂的保姆级教程:open vn设置 (亲测通过)_openvn-CSDN博客

- 中继模式和桥接模式的区别

- 什么是以及如何在 Linux 上启用 IP 转发? |OpenVPN的

- 使用 Debian 作为路由器 :: 星野玲的博客

- 使用 OpenVPN 实现不同网段设备之间的互相访问,服务端搭在树莓派上 - 驼峰Geek

- 使用openvpn连通多个机房内网 | 小小郭的博客

- 全网最完善的openVPN搭建部署指南-阿里云开发者社区

- [原]深入OpenVPN的配置 - linuxの飘扬 - Power by www.linuxfly.org

- 启用openvpn后网络问题-CSDN博客

- 在 Debian GNU/Linux 中启用 IPv4 的 IP 转发

- 在openwrt上部署openvpn客户端 | blog | 逍遥郡

- 墨 痕

- 如何使用Debian/Ubuntu等Linux做软路由(物理机版本,非虚拟机容器版) - 知乎

- 如何单独清理,编译OpenWRT软件包 | Clockwork Bird

- 如何在 Debian 10 上设置 OpenVPN 服务器 - Gingerdoc 姜知笔记

- 如何在 Debian 11 上设置 OpenVPN 服务器 - 知乎

- 如何查看已连接的用户以打开VPN服务器?_编程黑洞网

- 如何重置OpenWrt防火墙配置 - panFake

- 最新openwrt已默认使用firewall4 nftables了,有计划更新兼容版本吗? · Issue #843 · fw876/helloworld

- 本地网络调试——查看路由表_本地调试会进过路由器吗-CSDN博客

- 构建 OpenVPN 服务器

- 查看已连接的openvpn客户端方法_51CTO博客_pptp 客户端

- 桥接_百度百科

- 桥接设计模式

- 求助,OPENWRT设置静态路由不起作用。谢谢。-OPENWRT专版-恩山无线论坛

- [求助] 求助openwrt做旁路由,如何设置通过 openvpn 在外网访问到家里的内网? 178

- 烂泥:openvpn tun模式下客户端与内网机器通信-烂泥行天下

- 烂泥:openvpn配置文件详解-烂泥行天下

- 生成 OpenVPN 证书 & 密钥

- 端口转发openvpn服务器到客户端-腾讯云开发者社区-腾讯云

- 第 11 章 定制您的 Debian GNU/Linux 系统

- 简略讲解OpenWrt的路由配置(单播路由/静态路由、策略路由、IGMP组播路由)_openwrt 路由类型-CSDN博客

- 请求解决openv-

p-n组网问题-OPENWRT专版-恩山无线论坛 - 请问openwrt如何看连接设备名称?-OPENWRT专版-恩山无线论坛

- 【转】OpenWrt 防火墙/etc/config/firewall介绍 - 陈晓涛 - 博客园

- 【运维知识进阶篇】手把手教你搭建OpenVPN(保姆级教程)(一)-阿里云开发者社区

- 进阶教程之 OpenWrt 常用运维操作指南 - 爱一枝梅

- 通过openwrt查看连接手机设备的IP,MAC地址,设备名_openwrt 怎么看lan1链接的设备-CSDN博客

- 配置 OpenVPN |

- 配置openVPN使用用户名密码认证 - 知乎

- 静态路由Route不生效的解决方法_静态路由不生效-CSDN博客